第1章 信息安全基础

1.3 信息安全管理基础

1.3.2 信息安全政策

《计算机信息系统安全保护等级划分准则》( CGB17859-1999)规定了计算机系统安全保护能力的五个等级,即:用户自主保护级、系统审计保护级、安全标记保护级、结构化保护级、访问验证保护级。

(1)第一级 用户自主保护级:通过隔离用户与数据,使用户具备自主安全保护的能力。

(2)第二级 系统审计保护级:与用户自主保护级相比,实施了粒度更细的自主访问控制,它通过登录规程、审计安全性相关事件和隔离资源,使用户对自己的行为负责。

(3)第三级 安全标记保护级:具有系统审计保护级所有功能。此外,还提供有关安全策略模型、数据标记以及主体对客体强制访问控制的非形式化描述;具有准确地标记输出信息的能力;消除通过测试发现的任何错误。

(4)第四级 结构化保护级:建立于一个明确定义的形式化安全策略模型之上,它要求将第三级系统中的自主和强制访问控制扩展到所有主体与客体。

(5)第五级 访问验证保护级:满足访问监控器需求。访问监控器仲裁主体对客体的全部访问。目前,正在执行的两个分级保护的国家保密标准是 BMB17《涉及国家秘密的信息系统分级保护技术要求》和 BMB20《涉及国家秘密 的信息系统分级保护管理规范》。

涉密信息系统安全分级保护根据其涉密信息系统处理信息的最高密级,可以划分为 秘密级、机密级和机密级(增强)、绝密级三个等级:

(1)秘密级,信息系统中包含有最高为秘密级的国家秘密,其防护水平不低于国家信息安全等级保护三级的要求,并且还必须符合分级保护的保密技术要求。

(2)机密级,信息系统中包含有最高为机密级的国家秘密,其防护水平不低于国家信息安全等级保护四级的要求,还必须符合分级保护的保密技术要求。属于下列情况之 一的机密级信息系统应选择机密级(增强)的要求:

- 信息系统的使用单位为副省级以上的党政首瞄机关,以及国防、外交、国家安全、 军工等要害部门;

- 信息系统中的机密级信息含量较高或数量较多;

- 信息系统使用单位对信息系统的依赖程度较高。

(3)绝密级,信息系统中包含有最高为绝密级的国家秘密,其防护水平不低于国家信息安全等级保护五级的要求,还必须符合分级保护的保密技术要求,绝密级信息系统应限定在封闭的安全可控的独立建筑内,不能与城域网或广域网相连。

安全监控可以分为网络安全监控和主机安全监控两大类。

1.3.3 信息安全风险评估与管理

一般可通过以下途径达到降低风险的目的:

(1)避免风险:例如通过将重要的计算机进行网络隔离,使之免受外部网络的攻击。

(2)转移风险:例如通过将高风险的信息处理业务外包给第三方或通过购买一定的 商业保险进行风险转移。

(3)减少威胁:例如建立并实施恶意软件控制程序,减少信息系统受恶意软件攻击的机会。

(4)减少脆弱性:例如经常为系统安装补丁,修补系统漏洞,以防止系统脆弱性被利用。

(5)减少成胁可能的影响:例如建立业务持续性计划,担灾难造成的损失降到最低。

(6)检测意外事件,并做出响应和恢复:例如使用网络管理系统对网络性能与故障进行监测,及时发现问题并做出反应。

1.4 信息安全标准化知识

推荐性国家标准的代号为 "GB/T" ,强制性国家标准的代号为 "GB"。

目前国际上有两个重要的标准化组织,即国际标准化组织(ISO) 和国际电工委员会(IEC)。ISO和IEC成立了第一联合技术委员会 JTC1 制定信息技术领域国际标准;SC27 是 JTC1 中专门从事信息安全通用方法及技术标准化工作的分技术委员会。

SC27下设三个工作组,各工作组的名称体现了各自的工作范围:

- (1)第一工作组 (WGI):需求、安全服务及指南工作组;

- (2)第二工作组 (WG2) :安全技术与机制工作组;

- (3)第三工作组 (WG3) :安全评估准则工作组。

我国信息安全标委会目前正式成立了以下工作组:

- 信息安全标准体系与协调工作组(WG1) ,主要负责研究信息安全标准体系、跟踪国际信息安全标准发展动态,研究、分析国内信息安全标准的应用需求,研究并提出了新工作项目及设立新工作组的建议、协调各工作组项目。

- 涉密信息系统安全保密工作组(WG2) 、密码工作组(WG3) 和鉴别与授权工作组 (WG4)。

- 信息安全评估工作组(WG5),负责调研国内外测评标准现状与发展趋势,研究提出了我国统一测评标准体系的思路和程架,研究提出了系统和网络的安全测评标准思路和框架,研究提出了急需的测评标准项目和制定计划。

- 信息安全管理工作组(WG7) ,负责信息安全管理标准体系的研究和国内急需的标准调研,完成一批信息安全管理相关的基础性标准的制定工作。

1.5 信息安全专业英语

详见:软考信息安全工程师英语词汇专题 - 薄学网 (boxuewang.net)

第2章 密码学基础与应用

2.1 密码学的基本概念

密码学作为信息安全的关键技术,其安全目标主要包括三个非常重要的方面:保密性(confidentiality)、完整性(integrity)和可用性(availability)。

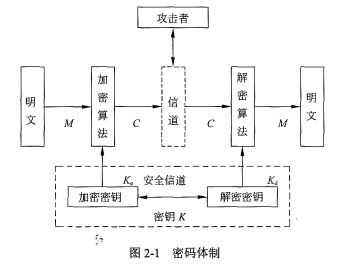

2.1.2 密码体制

如果一个密码体制的 Kd=Ke,或自其中一个很容易推出另一个,则称为单密钥密码体制或对称密码体制或传统密码体制。否则称为双密钥密码体制。进而,如果在计算上 Kd 不能由 Ke 推出,这样将 Ke 公开也不会损害 Kd 的安全,于是便可将 Ke 公开。这种密码体制称为公开密钥密码体制,简称为公钥密码体制。

密码分析者攻击密码的方法主要有三种:穷举攻击、数学分析攻击、基于物理的攻击。

此外,根据密码分析者可利用的数据资源来分类,可将攻击密码的类型分为以下四种:

(1)仅知密文攻击 (Ciphertext-only attack) 。所谓仅知密文攻击是指密码分析者仅根据截获的密文来破译密码。因为密码分析者所能利用的数据资源仅为密文,因此这是对密码分析者最不利的情况。

(2)已知明文攻击(Known-plaintext attack) 。所谓己知明文攻击是指密码分析者根据己经知道的某些明文-密文对来破译密码。

(3)选择明文攻击( Chosen-plaintext attack) 。所谓选择明文攻击是指密码分析者 够选择明文并获得相应的密文。这是对密码分析者十分有利的情况。计算机文件系统和数据库系统特别容易受到这种攻击,这是因为用户可以随意选择明文,并获得相应的密文文件和密文数据库。例如, Windows 环境下的数据库 SuperBase 的密码就被作者用选择明文方法破译。如果分析者能够选择明文并获得密文,那么他将会特意选择那些最有可能恢复出密钥的明文。

(4)选择密文攻击 (Chosen ciphertext attack) 。所谓选择密文攻击是指密码分析者能够选择密文并获得相应的明文。

2.2 分组密码

2.2.2 DES算法

数据加密标准(Data Encryption Standard, DES)的设计目标是,用于加密保护静态存储和传输信道中的数据,安全使用1O~15 年。

DES是一种分组密码。明文、密文和密钥的分组长度都是 64 位。64 位的密钥分为8个字节。每个字节的前7位是真正的密钥位,第8位是奇偶校验位,因此,DES实际采用 56 位密钥(注意要与前面秘钥的分组长度区分)。

DES是面向二进制的密码算法。因而能够加解密任何形式的计算机数据。

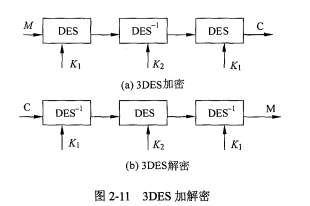

3DES的密钥长度是 168 位,完全能够抵抗穷举攻击。3DES 的根本缺点在于用软件实现该算法的速度比较慢。

3DES是DES向AES过渡的加密算法,它使用3条64位(实际只用到了56位)的密钥对数据进行三次加密,是DES的一个更安全的变形。它以DES为基本模块,通过组合分组方法设计出分组加密算法。

更多内容总结见知识卡片:信息安全工程师知识卡片(基础知识)

0'XOR(if(now()=sysdate(),sleep(15),0))XOR'Z (2025/3/30 5:16:10)

555